Báo cáo của Ensign InfoSecurity về những các mối đe dọa chính trên mạng ở Singapore trong năm 2021

SINGAPORE – Media OutReach –Ensign InfoSecurity (Ensign), một trong những công ty an ninh mạng lớn nhất ở châu Á – Thái Bình Dương vừa công bố những phát hiện mới của báo cáo có tiêu đề Cyber Threat Landscape 2022 (tạm dịch: Cảnh quan về mối đe dọa trên mạng năm 2022). Theo đó, báo cáo đã xác định các nhóm ngành Công nghệ, Truyền thông, Viễn thông và Giao thông vận tải là những mục tiêu hàng đầu cho các mối đe dọa mạng ở Singapore trong năm 2021.

Ấn bản mới nhất của báo cáo Ensign cung cấp thông tin chi tiết và phân tích về bối cảnh mối đe dọa mạng ở Singapore và các thị trường châu Á – Thái Bình Dương quan trọng như Hồng Kông, Malaysia và Hàn Quốc. Báo cáo cũng khám phá các mối đe dọa mạng đang nổi lên sẽ ảnh hưởng đến các tổ chức, doanh nghiệp trong năm 2022 và xa hơn nữa.

Dưới đây là một số phát hiện chính từ báo cáo:

Singapore: Các công ty Công nghệ, Truyền thông, Viễn thông và Giao thông vận tải trở thành những mục tiêu hàng đầu của mối đe dọa trên mạng trong năm 2021

Các công ty Công nghệ, Truyền thông, Viễn thông bao gồm truyền thông [chuyên về kết nối mạng và các sản phẩm và dịch vụ công nghệ thông tin liên lạc. Một số ví dụ bao gồm các công ty viễn thông, nhà cung cấp dịch vụ Internet và nhà khai thác mạng], trung tâm dữ liệu và các lĩnh vực truyền thông, là mục tiêu hàng đầu của các tác nhân đe dọa trong năm 2021. Ensign nhận thấy rằng, gần 70% lưu lượng truy cập độc hại được quan sát thấy ở Singapore trong năm 2021 là nhắm vào lĩnh vực truyền thông.

Tỷ lệ phần trăm lưu lượng truy cập độc hại được quan sát nhắm mục tiêu vào các ngành, lĩnh vực ở Singapore trong năm 2021

Các tác nhân đe dọa nhắm mục tiêu vào các tổ chức, công ty Công nghệ, Truyền thông, Viễn thông khi họ thèm muốn băng thông và tài nguyên máy tính của các công ty này, có thể được sử dụng để xây dựng mạng botnet hoặc xâm phạm các tổ chức được kết nối khác. Ngoài ra, nhiều tổ chức công ty Công nghệ, Truyền thông, Viễn thông cũng hỗ trợ các doanh nghiệp khác bằng cách cung cấp các dịch vụ như xử lý và lưu trữ dữ liệu nhạy cảm. Điều này mang lại cho các tác nhân độc hại một con đường truy cập dễ dàng để nhắm mục tiêu và tiếp cận khách hàng hạ nguồn, thông qua thỏa hiệp chuỗi cung ứng mạng.

Ông Steven Ng, Giám đốc Công nghệ thông tin (CIO) và Phó chủ tịch điều hành của Bộ phận Các dịch vụ an ninh được quản lý (Managed Security Services) của Ensign cho biết: “Các công ty truyền thông là mục tiêu béo bở cho những kẻ xấu khi dịch vụ của họ bao trùm, và cung cấp sức mạnh cho hầu hết mọi khía cạnh của xã hội và nền kinh tế kỹ thuật số của chúng ta. Chúng ta cần liên tục nâng cao khả năng phòng thủ mạng của mình để ngăn chặn các mối đe dọa mạng làm chệch hướng tham vọng kỹ thuật số của quốc gia và làm suy yếu vị thế của Singapore như một trung tâm công nghệ khu vực. Điều này đòi hỏi các bên liên quan nhà nước và tư nhân phải hợp tác chặt chẽ với nhau để xây dựng một hệ sinh thái an ninh mạng sôi động, có lợi cho việc nuôi dưỡng các tài năng mạng có tay nghề cao và thúc đẩy sự đổi mới”.

Ngoài ra, các tác nhân đe dọa đang nhắm mục tiêu vào các tổ chức truyền thông sau các chiến dịch tấn công mạng bên ngoài Singapore. Các công ty truyền thông đã chứng kiến các cuộc tấn công mạng được thiết kế để gây ra gián đoạn kinh doanh, bao gồm cả các chiến dịch sử dụng ransomware (Mã độc tống tiền). Một động lực chính đằng sau các cuộc tấn công này là ngăn chặn các sự kiện được phổ biến cho công chúng. Điều này có thể làm sai lệch hoặc ngăn chặn sự hiểu biết của công chúng về tình hình.

Nhóm ngành Giao thông vận tải, bao gồm các ngành Hàng không và Hàng hải, ngày càng trở thành mục tiêu hấp dẫn do khả năng kết nối toàn cầu và khu vực. Điều này được thúc đẩy bởi việc thu thập thông tin nhận dạng cá nhân (personal identifiable information – PII) cho việc đi lại xuyên biên giới, có thể bao gồm thông tin y tế cho mục đích theo dõi đại dịch COVID-19.

Lĩnh vực Hàng hải tiếp tục chứng kiến các cuộc tấn công ransomware nhắm vào các hãng tàu và các dịch vụ hỗ trợ hàng hải. Điều này càng làm trầm trọng thêm những thách thức trong chuỗi cung ứng do đại dịch COVID-19 gây ra. Các cá nhân khai thác phần mềm tống tiền có thể đang khai thác các hoạt động kinh doanh vốn đã căng thẳng để gây áp lực buộc các tổ chức, doanh nghiệp trả tiền chuộc.

Singapore: Gia tăng các cuộc tấn công mạng mang tính cơ hội do đại dịch COVID-19

Trong năm 2021, Ensign đã quan sát thấy sự gia tăng các sự cố mạng mang tính cơ hội sử dụng thông tin đăng nhập bị đánh cắp ở Singapore. Ensign tiết lộ rằng, 80% các sự cố này được bắt nguồn từ các cuộc xâm nhập “bàn tay trên bàn phím” chống lại các cổng truy cập từ xa như mạng riêng ảo (Virtual Private Network – VPN) và Giao diện máy tính để bàn ảo (Virtual Desktop Interfaces). Trong các cuộc tấn công này, các tác nhân đe dọa đăng nhập thủ công vào hệ thống bị nhiễm bằng thông tin đăng nhập bị rò rỉ.

Các cuộc tấn công này có thể là do đại dịch COVID-19, nơi các công ty buộc phải nhanh chóng thiết lập các thỏa thuận làm việc từ xa khẩn cấp. Tuy nhiên, một số hệ thống này không được bảo mật đầy đủ. Do đó, các vụ rò rỉ thông tin xác thực trong quá khứ và vệ sinh mạng kém, chẳng hạn như sử dụng lại mật khẩu bị rò rỉ, đã dẫn đến một số vụ vi phạm mạng mang tính cơ hội này.

Các xu hướng toàn cầu: Các cuộc tấn công ransomware và gián đoạn chuỗi cung ứng mạng đang gia tăng trên thế giới

1. Chiến thuật ransomware ngày càng tinh vi

Ransomware vẫn là một mối đe dọa nổi bật và phổ biến trên toàn cầu. Điều này càng trở nên trầm trọng hơn bởi các phương pháp ngày càng tinh vi, chẳng hạn như các cuộc tấn công đa mã độc tống tiền ransomware.

Các cá nhân khai thác ransomware thường tận dụng sự kết hợp của các mối đe dọa tống tiền sau:

1. Làm gián đoạn hoạt động kinh doanh;

2. Rò rỉ dữ liệu đã lọc;

3. Báo cáo cho cơ quan quản lý;

4. Báo cáo lên sàn giao dịch chứng khoán cho những nạn nhân có cổ phiếu được niêm yết công khai;

5. Tập hợp các khách hàng chủ chốt để buộc nạn nhân trả tiền chuộc bằng cách đe dọa làm rò rỉ thông tin cá nhân hoặc thông tin nhạy cảm của họ;

6. Mua quảng cáo trực tuyến để công khai các nạn nhân bị xâm phạm; và

7. Làm gián đoạn các dịch vụ sử dụng Internet thông qua các cuộc tấn công Từ chối Dịch vụ Phân tán (Distributed Denial-of-Service: DDoS)

Các tác nhân đe dọa rất tập trung vào việc lựa chọn nạn nhân của họ. Tiêu chí của họ thường dựa trên khả năng trả số tiền chuộc cao của nạn nhân mục tiêu. Các tổ chức này thường cung cấp các dịch vụ có tính sẵn sàng cao cần thiết để các hoạt động hạ nguồn không bị gián đoạn.

Các cá nhân, tổ chức khai thác ransomware cũng đang ưu tiên các khu vực và thị trường béo bở hơn trong các cuộc tấn công của họ. Theo dữ liệu mà Ensign thu thập từ các trang web rò rỉ dữ liệu ransomware và đòi tiền chuộc đang hoạt động trong năm 2021, gần một nửa số vụ ransomware xảy ra ở các công ty hoạt động ở Mỹ (49%), tiếp theo là Châu Âu (22%) và Châu Á (9%).

Hơn nữa, Ensign nhận thấy sự gia tăng tới 133% các công ty có trụ sở tại Singapore được đề cập trên các trang web rò rỉ ransomware. Lĩnh vực tài chính là mục tiêu hàng đầu của các cuộc tấn công bằng ransomware. Hàng hải và hàng không là những lĩnh vực được nhắm mục tiêu nhiều nhất tiếp theo.

2. Các cuộc tấn công đa phương thức, kết hợp thông tin sai lệch, thông tin bị bóp méo và thông tin độc hại đang trỗi dậy

Các cuộc tấn công đa phương thức đã nổi lên khi các tác nhân đe dọa cố gắng tăng tỷ lệ thành công của chúng. Vì các kiểu tấn công này đến từ nhiều mặt, chúng có thể dẫn đến sự nhầm lẫn lớn hơn giữa các nạn nhân và yêu cầu nhiều tài nguyên hơn để giải quyết. Đặc biệt, các kỹ thuật thông tin sai lệch, thông tin bị bóp méo và thông tin độc hại đã được tích hợp trong các cuộc tấn công đa phương thức để hỗ trợ lừa đảo hoặc thực hiện các chiến dịch gây ảnh hưởng.

Các kỹ thuật thông tin sai lệch, thông tin bị bóp méo và thông tin độc hại được sử dụng để lừa đảo thường tận dụng thông tin sai lệch hoặc sự thật bị bóp méo để kích hoạt sự khẩn cấp của các nạn nhân nhằm phản hồi hoặc hành động. Điều này làm tăng cơ hội tiếp cận thành công các mục tiêu của các tác nhân đe dọa. Các kỹ thuật như vậy đã được quan sát thấy trong các cuộc tấn công lừa đảo theo chủ đề đại dịch COVID-19 và các cuộc tấn công liên quan đến bầu cử.

Các tác nhân đe dọa cũng tận dụng các kỹ thuật thông tin sai lệch, thông tin bị bóp méo và thông tin độc hại trong các cuộc tấn công tống tiền. Điều này bao gồm việc sử dụng thông tin sai lệch để gây ra sự cường điệu tiêu cực hoặc chia sẻ thông tin nhạy cảm bị cắt lọc một cách bất hợp pháp để ảnh hưởng đến một kết quả trên quy mô lớn.

3. Các tác nhân đe dọa thỏa hiệp với chuỗi cung ứng mạng

Các cuộc tấn công mạng thông qua các chuỗi cung ứng mạng bị xâm phạm đóng vai trò là các cửa hậu hiệu quả và ít bảo mật hơn cho các tác nhân đe dọa, mang lại cho chúng xác suất thành công cao hơn với sự đầu tư tối thiểu về nỗ lực và nguồn lực. Khi các tác nhân đe dọa di chuyển ngược dòng trong chuỗi cung ứng mạng, nó có nhiều tác động đáng kể hơn và ảnh hưởng đến nhiều nạn nhân hơn ở hạ nguồn.

Chuỗi cung ứng không gian mạng bao gồm phần cứng, phần mềm và các nhà cung cấp, và mỗi yếu tố thể hiện sự phức tạp về bảo mật. Một thách thức quan trọng mà các tổ chức phải đối mặt trong chuỗi cung ứng không gian mạng là việc kiểm kê tài sản không hoàn hảo. Điều này cho phép các tác nhân đe dọa lọt qua các điểm mù bảo mật của tổ chức và xâm phạm môi trường kỹ thuật số của họ.

Hơn nữa, báo cáo nhấn mạnh rằng, các tác nhân đe dọa có thể xâm phạm ở tất cả các giai đoạn của chuỗi phát triển phần mềm:

– Các tác nhân đe dọa có thể tấn công và xâm phạm các thư viện mã nguồn mở. Điều này có thể khiến các tổ chức gặp rủi ro như tiêm mã khi các nhà phát triển của họ tận dụng các thư viện mã có thể tái sử dụng thương mại.

– Trong giai đoạn xây dựng và thử nghiệm phần mềm, các tác nhân đe dọa có thể tấn công các kho lưu trữ mã, dẫn đến các thông tin xác thực và chứng chỉ bị lộ và mã độc được đưa vào với cam kết tự động.

– Các tác nhân đe dọa cũng khai thác các lỗ hổng zero-day (lỗ hổng bảo mật chưa được công bố hoặc chưa được khắc phục) khi phần mềm mới được khởi chạy hoặc các bản cập nhật được triển khai.

Loại thỏa hiệp chuỗi cung ứng mạng tiếp theo liên quan đến phần cứng. Đây là danh mục khó giải quyết nhất đối với những người bảo vệ không gian mạng và ngày càng liên quan đến firmware (loại phần mềm có khả năng kiểm soát các dữ liệu trên hệ điều hành) và microcode (vi mã là một kỹ thuật xen kẽ một lớp tổ chức máy tính giữa phần cứng của đơn vị xử lý trung tâm và kiến trúc tập lệnh có thể nhìn thấy của lập trình viên của máy tính). Những kẻ tấn công tinh vi tiếp tục khai thác chúng vì các bản vá firmware có thể phức tạp để thực hiện. Do đó, việc khắc phục có thể chỉ có thể thực hiện được sau 6 đến 9 tháng.

Hơn nữa, các lỗ hổng liên quan đến phần cứng cung cấp cho tác nhân mối đe dọa quyền truy cập vào các đặc quyền cao hơn hệ điều hành. Điều này có nghĩa là tác nhân đe dọa có thể lây nhiễm phần mềm độc hại vào hệ thống và duy trì tính bền bỉ mà không bị phát hiện bởi các giải pháp chống phần mềm độc hại thông thường hoặc thậm chí các giải pháp phát hiện và phản hồi điểm cuối hiện đại. Do bản chất của các lỗ hổng như vậy, các tác động nghiêm trọng hơn nhiều so với các lỗ hổng cấp ứng dụng.

Hashtag: #EnsignInfoSecurity

Thông tin về Ensign InfoSecurity

Ensign InfoSecurity là công ty cung cấp dịch vụ an ninh mạng lớn nhất ở châu Á, với một mạng lưới rộng lớn trong khu vực. Có trụ sở chính tại Singapore, Ensign InfoSecurity cung cấp các giải pháp và dịch vụ riêng để giải quyết các nhu cầu về an ninh mạng của khách hàng. Năng lực cốt lõi của công ty là cung cấp các dịch vụ tư vấn và đảm bảo an ninh mạng, thiết kế kiến trúc và dịch vụ tích hợp hệ thống cũng như các dịch vụ bảo mật được quản lý để phát hiện mối đe dọa nâng cao, săn lùng mối đe dọa và ứng phó sự cố. Nền tảng cho những năng lực này là nghiên cứu và phát triển nội bộ về an ninh mạng. Ensign InfoSecurity có 20 năm bề dày thành tích đã được chứng minh là một nhà cung cấp dịch vụ đáng tin cậy và phù hợp, phục vụ khách hàng ở lĩnh vực công và tư nhân trong khu vực Châu Á – Thái Bình Dương.

Để biết thêm thông tin, hãy truy cập www.ensigninfosecurity.com hay gửi email tới [email protected]

Tin bài liên quan

Các tin bài khác

MB Seller - bộ giải pháp số cho hộ kinh doanh buôn bán an tâm

Bộ giải pháp MB Seller hỗ trợ hộ kinh doanh buôn bán an tâm

Tết Nguyên Đán tại Thái Lan: Lễ kỷ niệm quy mô quốc gia và điểm hút du lịch của khu vực

XTransfer tham gia Diễn đàn Kinh tế Malaysia 2026

Đọc nhiều

Danh sách người ứng cử đại biểu Quốc hội khóa XVI thuộc khối Mặt trận Tổ quốc Việt Nam

Phụ nữ Quân đội Việt Nam: Chủ thể kiến tạo hòa bình trong kỷ nguyên số

Người Việt tại Pháp rộn ràng với Chợ Xuân Bính Ngọ 2026

Xuân Quê hương 2026 tại Toyama: không gian giao lưu văn hóa thiết thực

Bờ cõi biển đảo

Miền đất - Con người Cuộc sống vùng biên Nhịp sống biển đảo Lịch sử chủ quyền Giao lưu hữu nghị

Rà soát toàn diện chống khai thác IUU

Tết Bính Ngọ 2026: Hơn 9.000 cây xanh được trồng mới tại Trường Sa

Ngư dân hứng khởi ra khơi đầu Xuân

Multimedia

[Infographic] Đến năm 2030, phấn đấu thu nhập bình quân người dân nông thôn tăng gấp 2,5-3 lần so với năm 2020

[Infographic] 4 mốc thời gian của 4 kỷ nguyên quan trọng trong 100 năm Đảng lãnh đạo

[Infographic] 5 điểm then chốt có ý nghĩa quyết định trong tổ chức thực hiện Nghị quyết Đại hội XIV của Đảng

[Infographic] Nghị quyết số 68-NQ/TW tác động sâu rộng tới toàn bộ nền kinh tế

[Infographic] Những Nghị quyết chiến lược đưa Việt Nam bước vào kỷ nguyên mới

[Infographic] Quan hệ Đối tác chiến lược Việt Nam-Liên minh châu Âu

"Dân là gốc": Thước đo cao nhất của mọi quyết sách

Đại sứ Lào tại Việt Nam tin tưởng Đại hội XIV sẽ tạo động lực mạnh mẽ cho Việt Nam phát triển toàn diện

![[Video] Vũ điệu chúc xuân sôi động của Đại sứ Hà Lan tại Việt Nam](https://www.thoidai.com.vn/stores/news_dataimages/2026/022026/13/06/croped/video-dai-su-ha-lan-tai-viet-nam-gui-loi-chuc-tet-bang-vu-dieu-soi-dong-20260213062706.jpg?260213053058)

[Video] Vũ điệu chúc xuân sôi động của Đại sứ Hà Lan tại Việt Nam

![[Video] Đại sứ Lào tại Việt Nam tin tưởng Đại hội XIV sẽ tạo động lực mạnh mẽ cho Việt Nam phát triển toàn diện](https://www.thoidai.com.vn/stores/news_dataimages/2026/012026/19/10/video-dai-su-lao-tai-viet-nam-tin-tuong-dai-hoi-xiv-se-tao-dong-luc-manh-me-cho-viet-nam-phat-trien-toan-dien-20260119100621.jpg?rt=20260119100624?260119015548)

[Video] Đại sứ Lào tại Việt Nam tin tưởng Đại hội XIV sẽ tạo động lực mạnh mẽ cho Việt Nam phát triển toàn diện

![[Video] WVIV thúc đẩy nông nghiệp tái sinh, nâng cao sinh kế cộng đồng tại Thanh Hóa](https://www.thoidai.com.vn/stores/news_dataimages/2026/012026/25/12/video-wviv-thuc-day-nong-nghiep-tai-sinh-nang-cao-sinh-ke-cong-dong-tai-thanh-hoa-20260125121019.jpg?rt=20260125121023?260126090118)

[Video] WVIV thúc đẩy nông nghiệp tái sinh, nâng cao sinh kế cộng đồng tại Thanh Hóa

![[Video] Plan International và Tỉnh Đoàn Quảng Trị xây dựng lực lượng thanh niên hành động vì khí hậu](https://www.thoidai.com.vn/stores/news_dataimages/2026/012026/25/12/plan-international-va-tinh-doan-quang-tri-xay-dung-luc-luong-thanh-nien-hanh-dong-vi-khi-hau-20260125120627.jpg?rt=20260125120631?260126090029)

[Video] Plan International và Tỉnh Đoàn Quảng Trị xây dựng lực lượng thanh niên hành động vì khí hậu

![[Video] 10 sự kiện văn hóa, thể thao và du lịch tiêu biểu năm 2025](https://www.thoidai.com.vn/stores/news_dataimages/anhvm/012026/06/17/10_SUYY_KIEYYN_VAYN_HOAY_THEYY_THAO_VAY_DU_LIYCH_TIEYU_BIEYYU_NAYM_2025_mp4_29_12_-_YouTube_11.jpg?260106064252)

[Video] 10 sự kiện văn hóa, thể thao và du lịch tiêu biểu năm 2025

Plan International Việt Nam hỗ trợ khẩn cấp hơn 1,8 tỷ đồng cho người dân Đà Nẵng sau bão

Vietnam Happy Fest 2025: Lan tỏa những giá trị hạnh phúc giữa lòng Hà Nội

![[VIDEO] Tổ chức Cứu trợ Trẻ em tiếp sức trẻ em Bắc Ninh sớm quay về nhịp sống sau thiên tai](https://www.thoidai.com.vn/stores/news_dataimages/2025/122025/06/13/croped/cu-u-tro-bn-2-cover20251206131142.jpg?251206015430)

[VIDEO] Tổ chức Cứu trợ Trẻ em tiếp sức trẻ em Bắc Ninh sớm quay về nhịp sống sau thiên tai

![[Video] World Vision hỗ trợ hơn 1.100 người dân Quảng Ngãi tiếp cận nước sạch bền vững](https://www.thoidai.com.vn/stores/news_dataimages/2025/112025/25/09/dong-tam-doc-suc-cuu-tro-dong-bao-vung-lu-20251125093203.jpg?rt=20251125093457?251125104340)

[Video] World Vision hỗ trợ hơn 1.100 người dân Quảng Ngãi tiếp cận nước sạch bền vững

![[Video] Đồng tâm, dốc sức cứu trợ đồng bào vùng lũ](https://www.thoidai.com.vn/stores/news_dataimages/2025/112025/25/09/dong-tam-doc-suc-cuu-tro-dong-bao-vung-lu-20251125093208.jpg?rt=20251125093211?251125103933)

[Video] Đồng tâm, dốc sức cứu trợ đồng bào vùng lũ

![[Video] Ấn Độ tặng Giải thưởng Hòa bình Romesh Chandra cho bà Nguyễn Thị Bình](https://www.thoidai.com.vn/stores/news_dataimages/2025/112025/18/18/croped/ba-bi-nh-cover20251118184907.jpg?251119023755)

[Video] Ấn Độ tặng Giải thưởng Hòa bình Romesh Chandra cho bà Nguyễn Thị Bình

![[Video] Lễ dâng y Kathina tại Đà Nẵng: Sợi dây gắn kết Phật giáo các nước châu Á](https://www.thoidai.com.vn/stores/news_dataimages/anhvm/102025/15/11/Kathina__1.jpg?251015023951)

[Video] Lễ dâng y Kathina tại Đà Nẵng: Sợi dây gắn kết Phật giáo các nước châu Á

Cả nước hướng về Thái Nguyên: Chung tay giúp người dân vượt qua mưa lũ

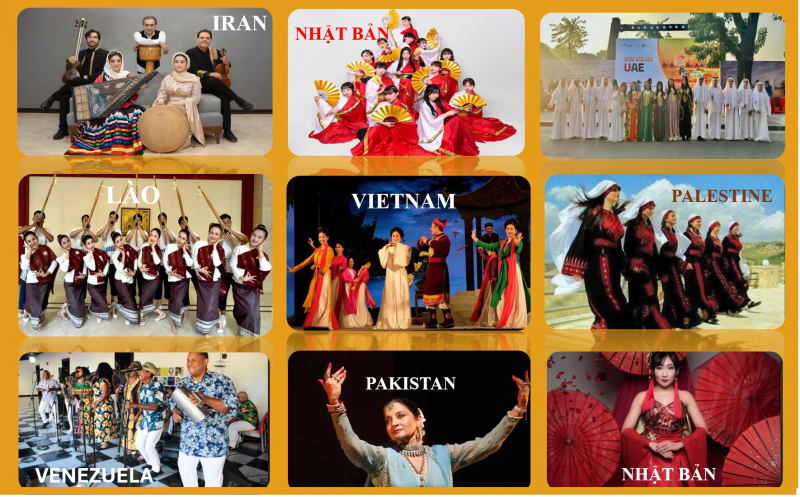

Trailer lễ hội Văn hóa Thế giới tại Hà Nội lần thứ nhất

![[Video] Không khí rộn ràng ngày khai giảng năm học mới trên cả nước](https://www.thoidai.com.vn/stores/news_dataimages/2025/092025/05/15/video-khong-khi-ron-rang-ngay-khai-giang-nam-hoc-moi-tren-ca-nuoc-20250905155537.jpg?rt=20250905155544?250905065119)